Bybit 交易所在北京时间 2025 年 2 月 21 日晚 10 点多遭遇盗窃,损失接近 15 亿美金,这也是历史上损失最大的一次加密圈安全事件。与以往的安全事件不同,这一次被盗并非由于智能合约的权限问题,而是因为 Bybit 使用的 Safe 多签钱包被恶意升级。攻击者通过欺骗手段诱导了 Safe 钱包的多个操作者签署了 Safe 钱包升级交易,进而成功接管了 Safe 钱包。在接管后,攻击者将资金转走。

我们发现这次攻击是针对 Bybit 精心策划的一次攻击,攻击者在 2 天前就已经完成了攻击合约的部署和测试。本篇博客将从 Safe 钱包介绍开始,分析整个攻击过程,最后给出一些安全建议。

什么是 Safe 多签钱包

Safe 多签钱包(Safe Multisig Wallet)是一种智能合约钱包,其核心特性是使用多个密钥来授权交易。这种钱包要求多个用户(通常是预设的密钥持有者)签署交易,才能执行转账或其他操作,因此提高了安全性,防止单点故障或单一密钥被攻击。

在钱包创建时,会设置多个密钥(通常采用“n-of-m”模式),即在多个密钥持有者中,必须有一定数量的人签署交易才能执行。举例来说,一个“3-of-5”多签钱包意味着五个密钥持有者中,至少三个人的签名才会使交易生效。

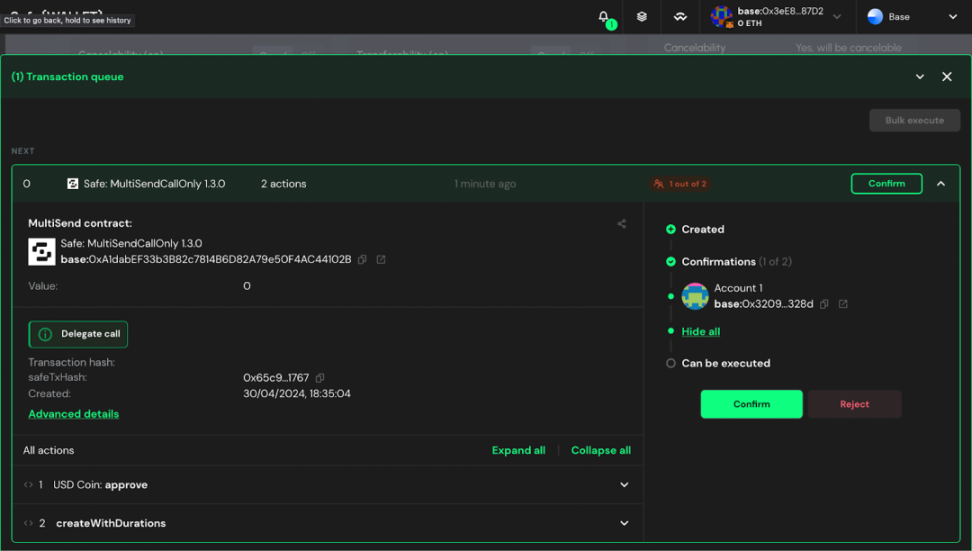

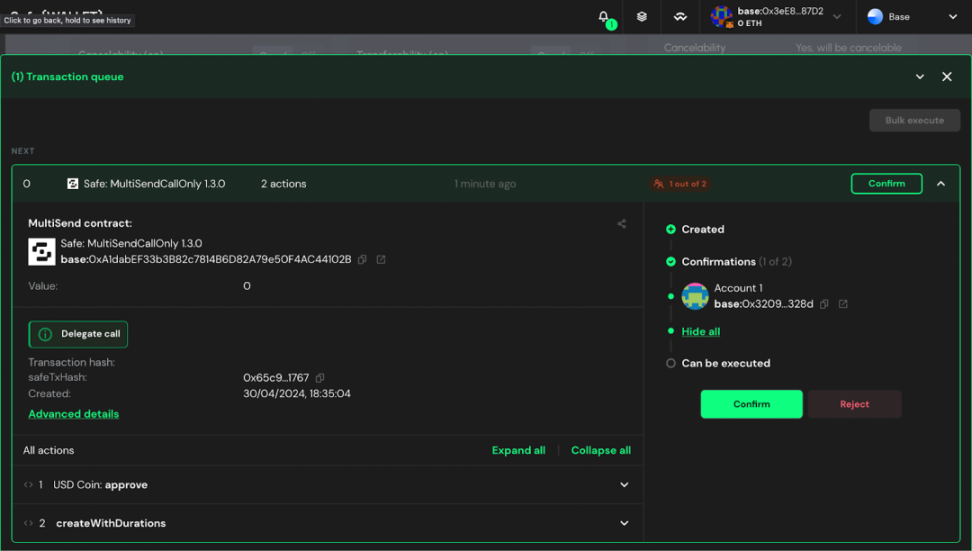

虽然有不依赖于 Safe 官网的方式来构建交易,但从实际用户体验的角度来看,通过 Safe 官网完成交易构建和签署是大多数用户的常用方式。通常,用户会访问 https://app.safe.global 官网进行交易构建。当用户使用 Safe 钱包构建交易并进行签名时,需要先对交易进行模拟,以了解如果交易上链后将产生何种效果,并确认是否与预期一致。如果效果符合预期,操作者才会使用钱包完成签名过程。

下图是 Safe 钱包中构建交易的界面。由于 Safe 官网目前暂时无法提供服务,以下截图来自网络(来源:https://milkroad.com/reviews/safe-wallet/)。

实际上,在使用 Safe 钱包时,存在以下安全风险:

首先,整个操作的安全链路非常长。用户需要信任 Safe 的官网、App 和 Safe 后端服务,信任自己的电脑和浏览器,以及最终用于签署的钱包(插件或硬件钱包)。任何一个环节被攻击者控制,都可能导致操作者获得不正确的信息(例如,你签署的是升级交易,但界面上显示的是一个正常的转账交易)。

其次,硬件钱包通常不具备解析 Safe 交易的能力。这意味着,如果用户在 Safe 界面上被误导,在最后签署交易时也无法进行交叉验证。这就是所谓的“盲签”。

攻击过程

攻击者在最后发起攻击之前,已经在链上进行了攻击合约的部署和测试。多个不同的地址参与了整个攻击过程。

第一步:获得资金

攻击者首先需要获得初始攻击资金。通常,攻击者会通过一些混币平台(例如 Tornado Cash。可以参考我们之前的文章 70 亿美金流转地,Tornado Cash 的前世今生(一) 70 亿美金流转地,Tornado Cash 的前世今生(二))来获取资金,以隐藏自己的踪迹。但这一次,攻击者的资金来源是币安交易所。我们分析认为,这可能是攻击者隐藏自己踪迹的方式。因为来自混币平台的资金和地址通常会被安全公司严密监控,而来自交易所的资金则不容易被严格监控。另外,虽然资金来自交易所,但可能该交易所账户并没有进行 KYC,或者其 KYC 信息是伪造的。

https://metasleuth.io/result/eth/0x3b48fa59c2bBdF8D00D70aC40B2CdA576fC519E3?source=5d9ab32c-e958-4a8d-864f-f1f4e79d0d0c

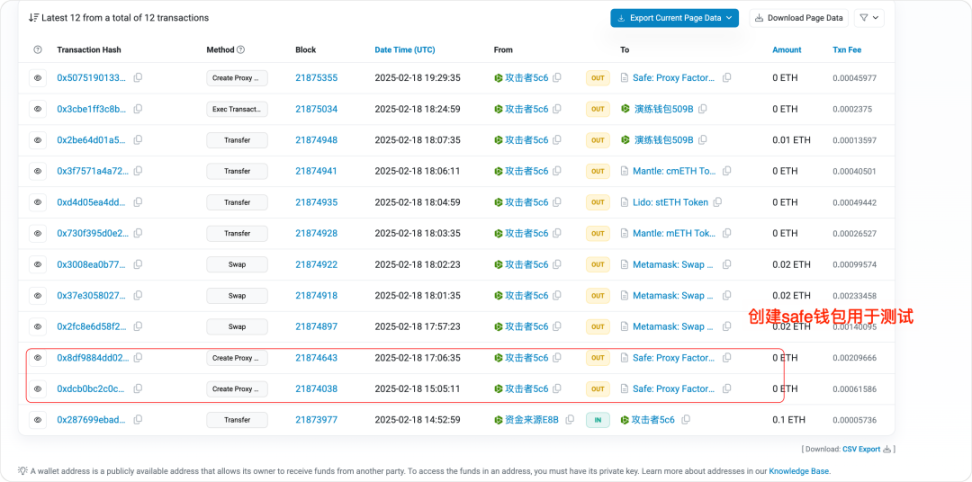

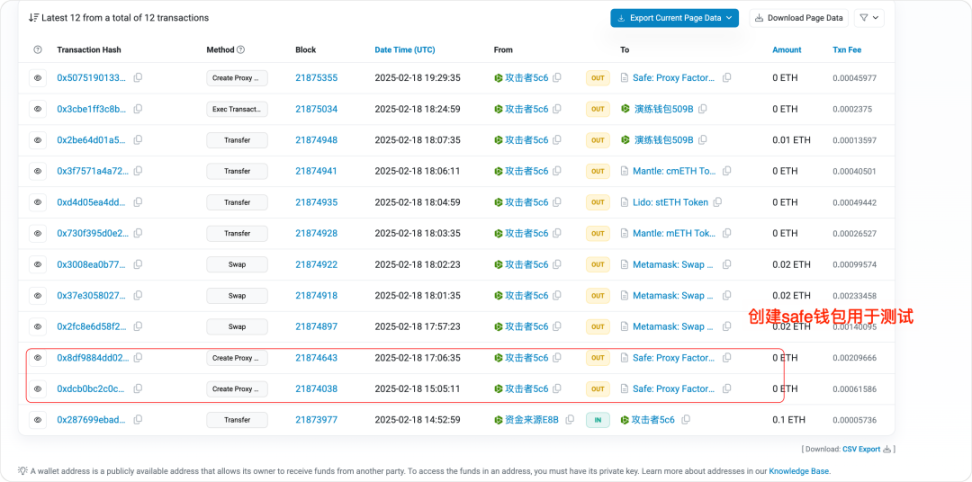

第二步:部署和测试合约

在正式发起攻击之前,攻击者进行了相关的测试。测试内容包括部署一个 Safe 钱包、部署攻击合约,并使用自己部署的 Safe 钱包完成升级操作以及对升级后 Safe 钱包中的资金提取。此外,在测试过程中,攻击者只测试了有限的资产种类,这些资产与 Bybit 最终被盗的钱包中的资产一致。这表明,攻击者完全是针对 Bybit 的 Safe 钱包进行定向攻击。

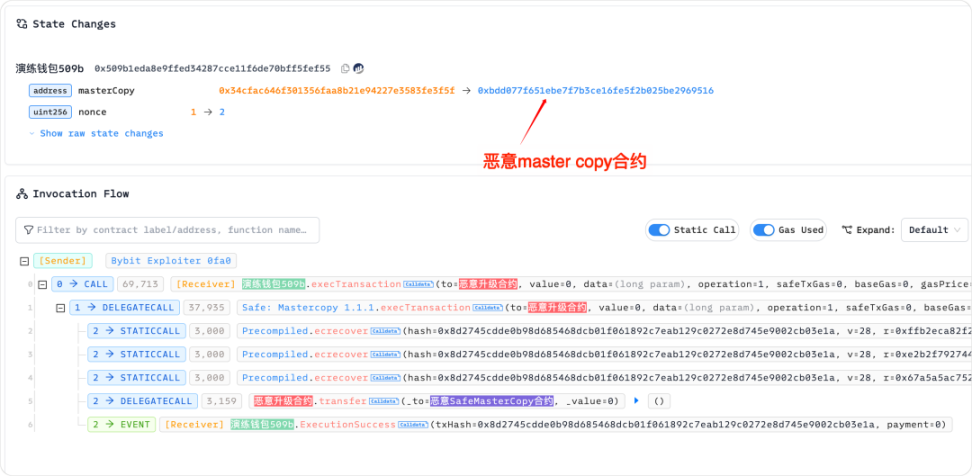

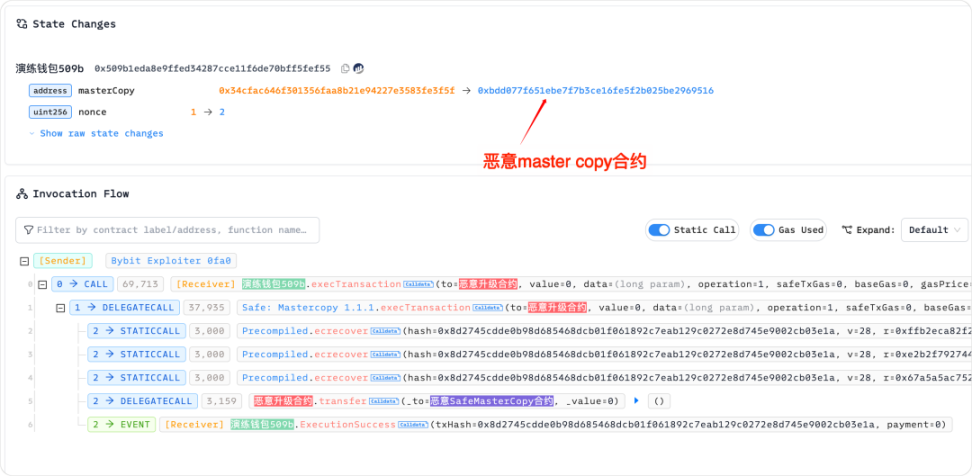

攻击者创建了 Safe 钱包用于测试,其中一个测试用的 Safe 钱包地址为:0x509b1eDa8e9FFed34287ccE11f6dE70BFf5fEF55。

攻击者测试了 Safe 合约的升级,我们可以从 Phalcon 浏览器中查看相关信息,链接如下:

https://app.blocksec.com/explorer/tx/eth/0x50a51f781567a003662b933fc1224a35d824ba695edce7687473800299c7d1ef

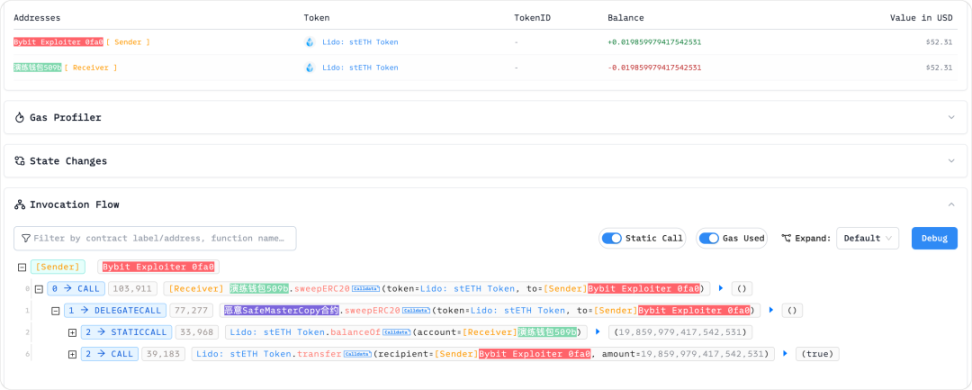

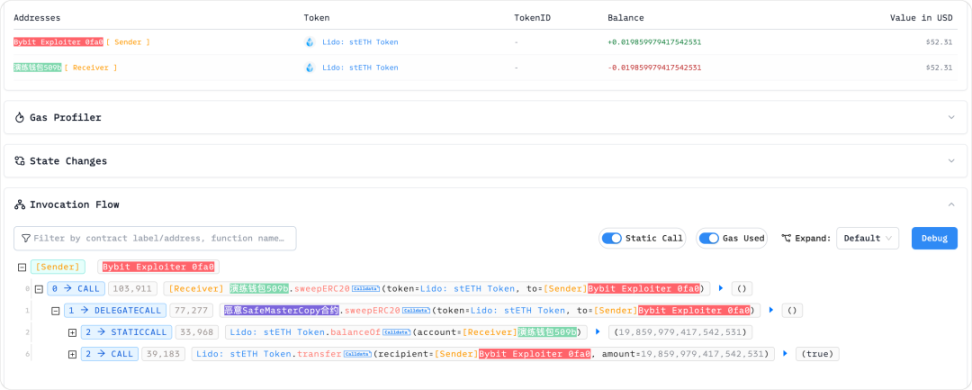

攻击者在测试完升级后,测试了提款流程。从被升级后的 Safe 合约 0x509b1eda8e9ffed34287cce11f6de70bff5fef55 中直接提取了 stEth 资产。

https://app.blocksec.com/explorer/tx/eth/0xa284658ddbe5af54bf056ea32147f0842990555510c5b752e3814dbfe0210e0c

第三步:欺骗用户构造和签署升级交易

攻击者在测试完成后,需要欺骗用户来构建和签署 Safe 合约升级交易。由于测试是在 2 天前完成的,欺骗过程应该发生在测试完成后的 2 天内。具体是通过攻击 Safe 的服务器还是钱包操作者的电脑,目前尚未公开确认相关信息。

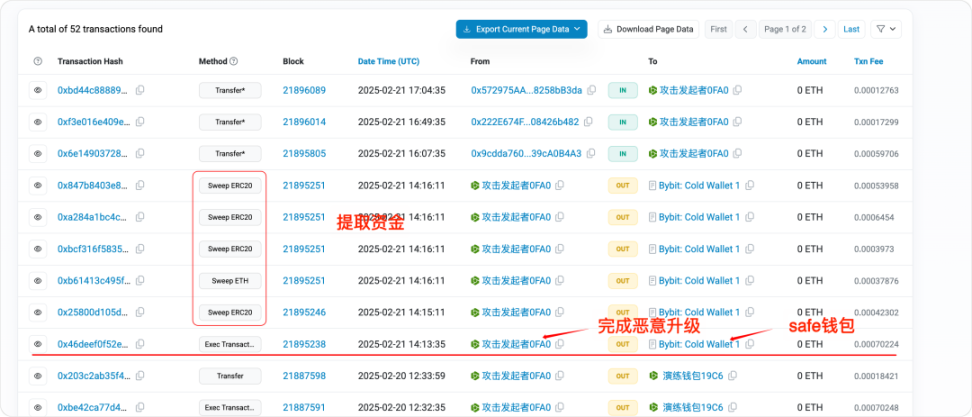

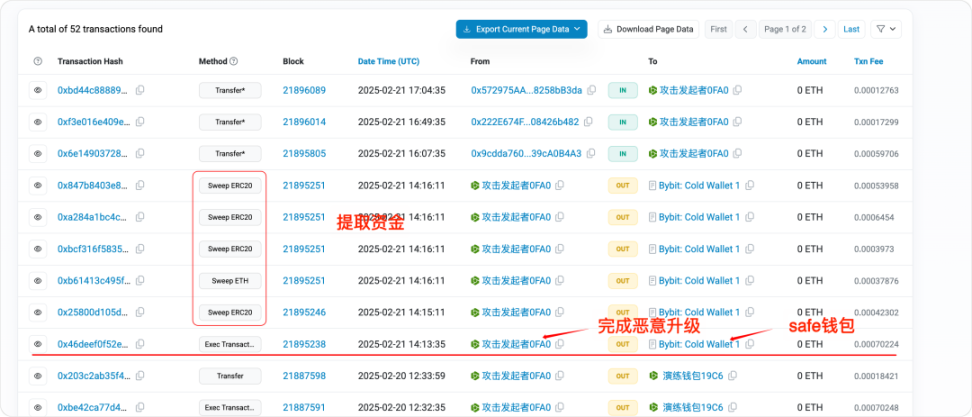

第四步:发起攻击

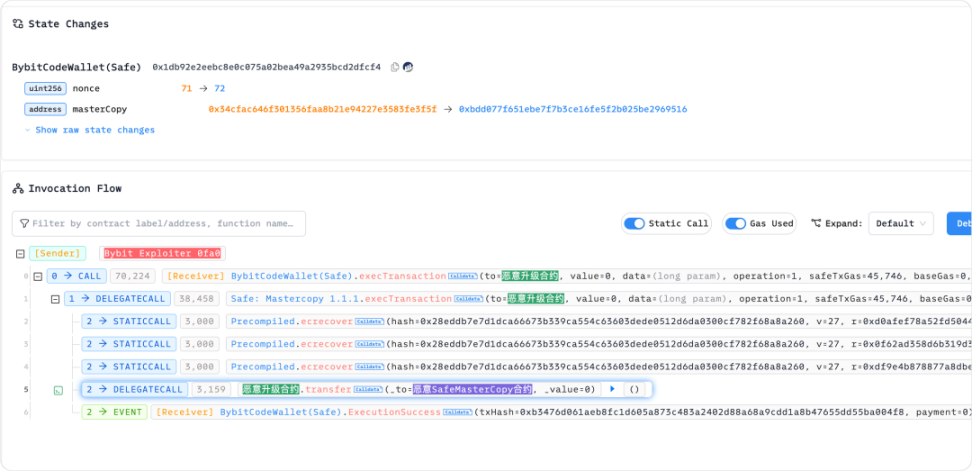

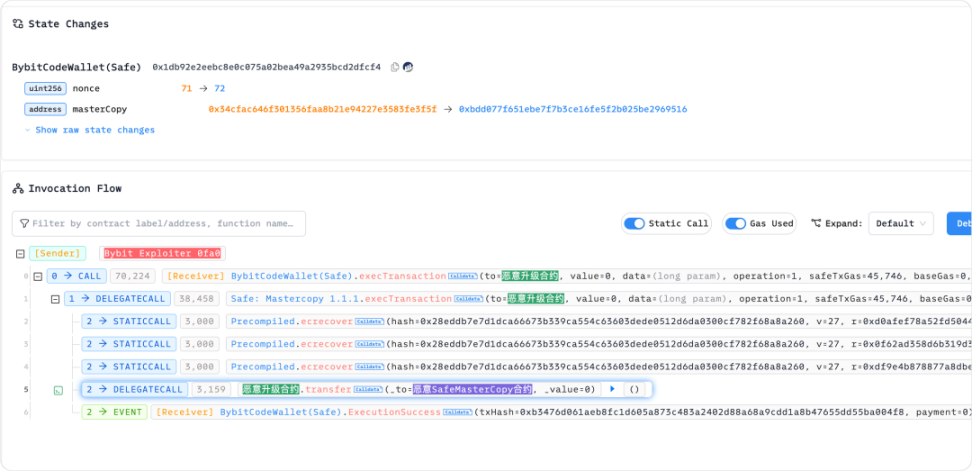

攻击者在获得足够数量的签名后,将交易上链,并成功完成合约的升级。升级后,攻击者提取了资金。我们发现,恶意升级的交易与之前的测试交易完全相同。

https://app.blocksec.com/explorer/tx/eth/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

教训和启示

实际上,类似的攻击在去年已经发生过两起,包括 Radiant 和印度交易所 WazirX 被盗(损失超过 2 亿美金),都是由于使用 Safe 钱包签署了恶意交易。此次事件不同的是,这一次签署的是合约升级交易。因此,如何从安全事件中吸取教训,避免再次遭遇攻击,仍然是掌握大量数字资产的交易所和项目方需要解决的问题。从日常运营、内部流程管理、涉及敏感操作的安全规范流程、分权设置等方面入手,减少被攻击的风险。

其次,在签署交易时,钱包如何更好地参与到安全过程中,仍然是没有解决的问题。目前,尤其是硬件钱包,通常不具备对复杂交易的解析能力。同时,由于硬件钱包不直接连接网络,如何完成交易模拟(并且将结果以易懂的方式呈现给用户),以避免盲签,仍是一个待解决的难题。

另外,还需要结合多种安全措施,使用类似 BlockSec Phalcon 这样的安全监控平台来监控 Safe 钱包,确保在钱包出现异常行为时能够及时感知并应对。实际上,Phalcon 已具备对 Safe 钱包的监控能力,我们也会不断升级产品,未来能自动配置此类监控,帮助用户在使用 Safe 管理大额资产时避免风险。虽然此次事件是由于使用 Safe 钱包所导致,但也不必谈“Safe”色变。从目前来看,Safe 仍然是事实上的多签钱包标准,其合约安全性已经经过长期考验。

最后,我们要强调,安全防御从来不是单点突破的战场,也不存在一劳永逸的银弹。行业参与方在做好业务和运营安全的同时,可以将 BlockSec Phalcon 作为最后一道防线,守护资产安全。

BlockSec 是全球领先的区块链安全公司,于 2021 年由多位安全行业的知名专家联合创立。公司致力于为 Web3 世界提升安全性和易用性,以推进 Web3 的大规模采用。为此,BlockSec 提供智能合约和 EVM 链的安全审计服务,面向项目方的安全开发、测试及黑客拦截系统 Phalcon,资金追踪调查平台 MetaSleuth,以及 web3 builder 的效率插件MetaSuites等。目前公司已服务超 300 家客户,包括 MetaMask、Compound、Uniswap Foundation、Forta、PancakeSwap 等知名项目方,并获得来自绿洲资本、经纬创投、分布式资本等多家投资机构共计逾千万美元的两轮融资。Twitter:https://twitter.com/BlockSecTeam