甚至某些项目方超过 1/3 都是朝鲜黑客……

撰文:RUBY WANG

据联合国的报告,【朝鲜黑客】在过去 7 年窃取了超过 30 亿美元的加密货币。你可能不知道的是,大部分案件里,黑客都是通过「应聘远程工作」加入了 web3 项目方,甚至某些项目方超过 1/3 都是朝鲜黑客。你交互过的项目是否已经被黑客渗透?可以有哪些防范的方法?

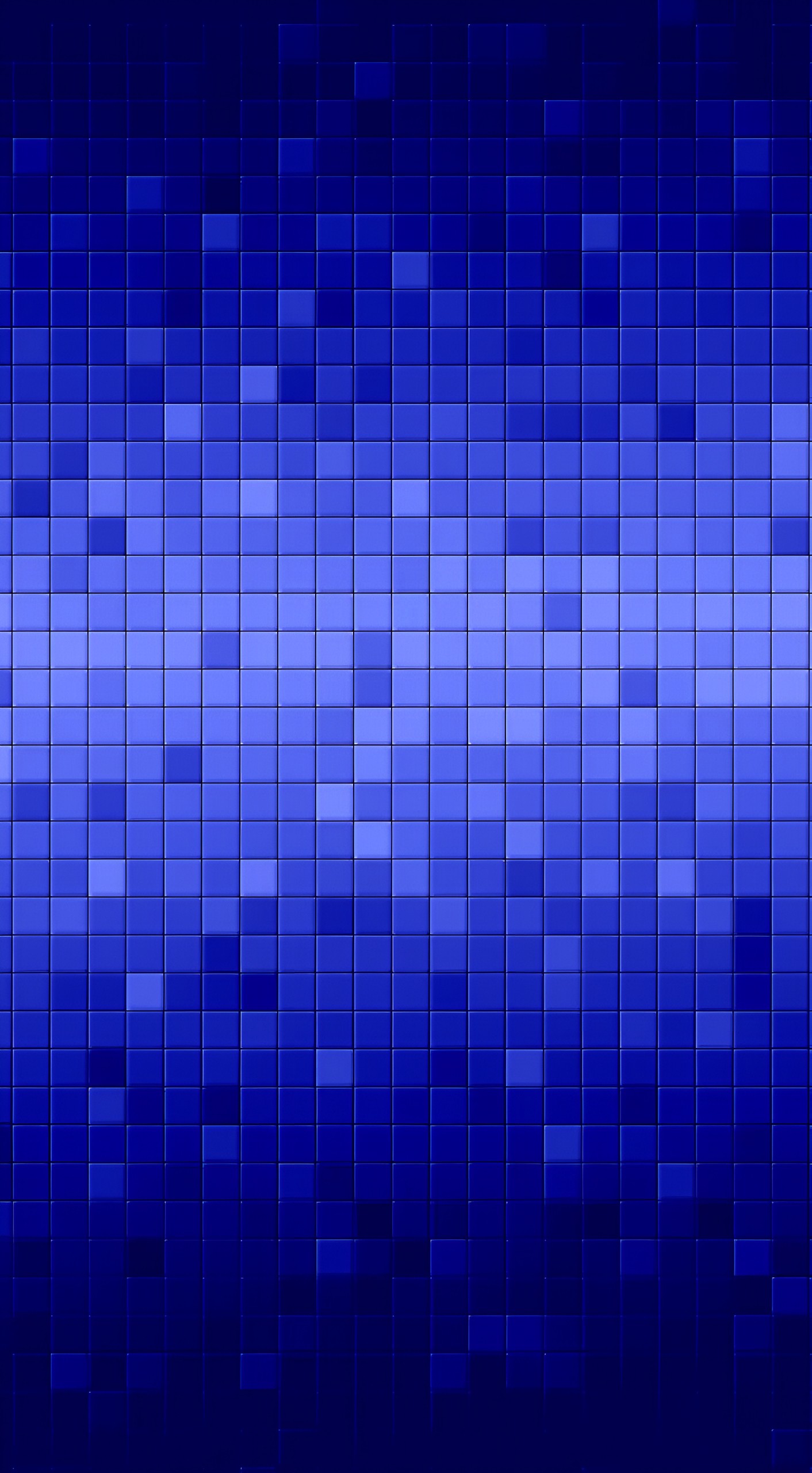

最近我看了 Unchained 播客和 Coindesk 的深度调查报告,可以说用大开眼界、触目惊心来形容。CoinDesk 调查员 Sam Kessler 发现不少知名公链、Defi 公司在不知情的情况下雇佣的开发人员实为朝鲜员工,其中包括 Injective、ZeroLend、Fantom、Sushi、Yearn Finance 和 Cosmos Hub 等 12 家公司已证实 。

Chainanalysis 统计,2023 年朝鲜黑客盗取约 10 亿美元;预计今年会更高,因为从 2024 年开始,朝鲜就是所有最大的加密黑客攻击的幕后黑手,并且大约一半的攻击是由这些在加密公司里面的「开发者」以社会工程的方式主导的 。

让我们来看三个小故事:

故事 1️⃣: 某 Defi 项目三分之一员工是朝鲜黑客

Truflation 的 CEO Stefan Rust 招聘了一位日本员工 Ryuhei,过了一段时间他开始漏接电话,并借口是那天地震了;但是公司还有另外的员工 base 在日本东京,那天也并没有地震。

Stefan 开始感到奇怪,但还没引起足够怀疑。

直到有一天,这个 Ryuhei 的口音都变了(没有了日本口音),就像完全变了一个人。为此 Stefan 找到了他们的一位投资人帮忙研究,并最终发现 Ryuhei 是朝鲜特工。

不仅 Ryuhei,Truflation 还有 4 名员工来自朝鲜,分别声称来自马来西亚、新加坡、美国、加拿大;而这家公司总共只有 12 名员工。

这个故事最不幸的是,Truflation 最终没有逃过盗窃。

9 月 25 日,当编辑 Sam 计划与 Rust 进行通话,心慌意乱的 Rust 迟到了 15 分钟才加入。他刚被黑客攻击了。

Sam 在与他通话的过程中可从链上实时看到资金从他的区块链钱包中流出。最终,「500 万美元被耗尽」,Sam 在 Unchained 播客上分享。

就在这件事发生两周前,另一个 Defi 借贷项目 Delta Prime 刚被盗了 700 万美元,调查表明,其中一些在 Truflation 的员工也曾在那里工作过。

故事 2️⃣:公司面试与应聘黑客的攻防升级

MetaMask 安全人员 Taylor Monahan 分享在去年,招聘面试时「关闭摄像头通话」曾是他们认为需要警惕的信号。但是黑客进化速度很快,这个信号只有效了一个月!

当黑客们很难找到工作后,他们竟开始愿意上镜了。

他们发现可能会听到类似 call center 一样背景噪音,或者视频成像比较模糊,黑客的 Zoom 背景喜欢用金门大桥、假办公室或者卧室房间、白雪皑皑的咖啡馆等滤镜来掩盖真实背景。

故事 3️⃣: 面试中多问「正常的人类问题」

黑客们对于面试接受过培训且很有策略。

一些聪明有经验的人会快速使用谷歌搜索或 AI 工具回答技术类问题。

然后 Taylor 发现最有意思的可能是面试官问他们没有准备好,一些比较「正常的人类问题」:

比如问他们天气怎么样,问他们在哪里长大,是哪条街?

有一次,一个应聘者回答自己在荷兰的阿姆斯特丹,说他在那里长大。然后面试者让他用荷兰语说下自「我的名字是某某」或者「我是区块链开发人员」之类的,对方突然反应过来「你会说荷兰语?」 ,然后就挂掉电话消失了。

但是一两小时后,他突然发邮件回来问:你为什么问我这些问题?😂

面试人员哭笑不得,再次电话联系上他之后,他不肯再开视频通话,并且明显也不再是同一个人了……

所以 Taylor 建议,多问一些个人的问题,比如他的求学经历,如何进入加密行业,甚至当地的时间

因为这些人每个人都有多个假身份履历,很难都记得清楚。

社会工程作案频发

朝鲜式的攻击技术含量不高,通常以社会工程作案。

攻击者赢得持有系统密钥的受害者的信任,然后通过恶意电子邮件链接等方式直接提取这些密钥。

黑客入职后,他们会泄露私钥、管理密钥;有时他们甚至是部署者,智能合约的管理员;在一些 DAO 里,他们可能做一些伪治理类型的事情。

为何加密行业成为重灾区?

主要有两个原因:

- 单一项目存放的资金量巨大且安全防护措施不充分

- 无需许可、匿名性、贡献者文化等特点再加上远程工作职位的前提下,未进行充分背调,甚至乐意雇佣匿名假名的开发人员

喜欢招聘 crypto native 人才,且经常以非正式的方式,通过社群内的贡献等招人。

朝鲜黑客会利用这一点,去 Discord、TG、Twitter 上联系项目方,直接 DM 创始人或者 CTO,并作为年轻热心的开发人员获得认可。一旦一个人获得认可,他们会推荐更多人……

给加密公司招聘与管理的建议

在 Unchained 播客,Sam 和 Taylor 给出了一些建议,我整理总结下:

1.招聘过程增加背调环节

即使是非正式方式加入的员工,也需要做正式的面试并增加背调流程

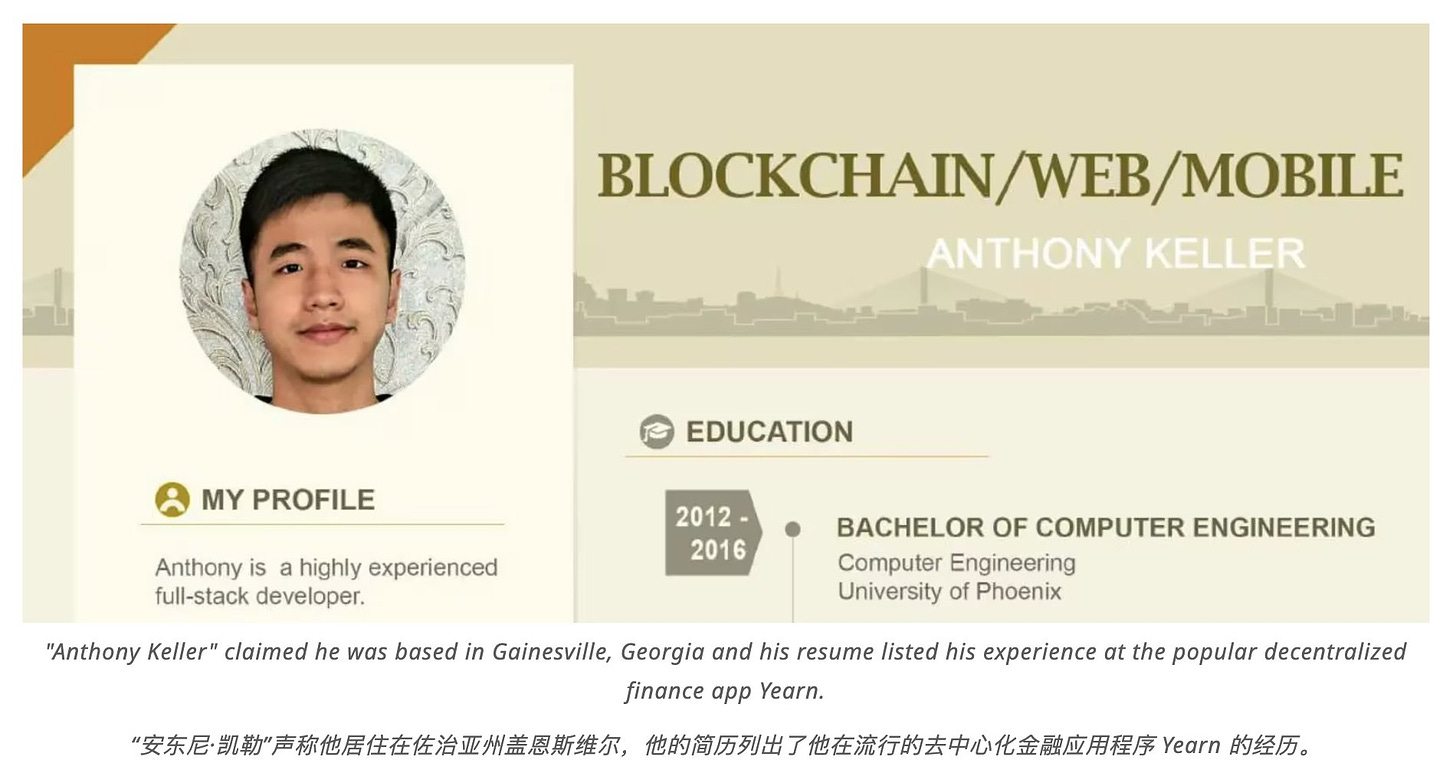

黑客使用的伪造身份文件一般公司的员工难以识别,但是专业机构很容易能够发现

2.对明显的危险信号保持警觉

黑客在类似 call center 的环境里工作,所以会有噪音,注意通话时候他们背后的声音(仔细辨别甚至可以听出背景音里有 Korean 口音)

注意员工的变化,比如员工的口音变了,位置变了,需要支付给他工资的付款地址每两周更改一次,或者每个月他们都会更改他们的 Discord 名称或 Telegram 名称等等

3.完善的权限管理流程消除单点故障

不能相信单一的任何人,重要权限也不能由 1-2 人就能够启动,并且一定要确保任何员工离职之后撤销所有访问权限

不少项目其实是黑客离职之后还是被盗了……

4.让他们在金正恩的照片上画上胡子,或者发表关于他的负面言论

很有效,他们真的会在招聘过程中直接下线。

最后,说点题外话:

- 目前没有证据表明这些资金直接去采购了核武器,至少今天你还不能用加密货币购买

- 但是追踪表明所有窃取的加密资金会通过固定地址经过洗钱网络回到朝鲜的银行

- 黑客只保留小部分工资:「收入较低的人可以保留 10%,而收入最高的人可以保留 30%」,多数的资金回到了金将军那里

希望无论你是链上应用的用户,还是加密行业项目方,请时刻保持怀疑,日常多确认以降低风险!

如果我写的对你有启发,请关注点赞转发,分享给更多人,也欢迎在评论区留言说说你知道的!

感兴趣可以在这里看到参考资料来源。

Reference

https://unchainedcrypto.com/podcast/how-north-koreans-infiltrated-the-crypto-industry-to-fund-the-regime/

https://x.com/skesslr/status/1841421864779833494

https://x.com/tayvano_/status/1810455262320570416

https://documents.un.org/doc/undoc/gen/n24/032/68/pdf/n2403268.pdf

【免责声明】市场有风险,投资需谨慎。本文不构成投资建议,用户应考虑本文中的任何意见、观点或结论是否符合其特定状况。据此投资,责任自负。