假 ordi 只是业务漏洞不要慌

2023-04-2413:36

本篇是关于刚刚发生的假 ordi 事件

我们将更新:

● 分析基于 Ordinals 的 BRC-20 到底是什么

● 原生 Bitcoin 生态的大机遇

感谢您的关注!

Unisat Marketplace 刚上线了一天紧急下架。我们来做一下此次事件的梳理,追踪攻击者,尝试帮助大家挽回损失。更重要的是呼吁大家一起建立健康的生态环境。攻击地址:bc1pwturekq4w455l64ttze8j7mnhgsuaupsn99ggd0ds23js924e6ms9fxyht

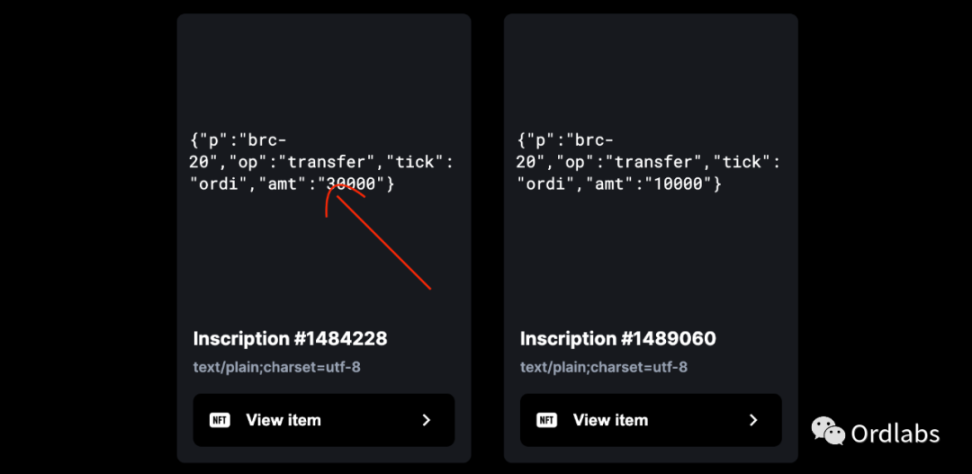

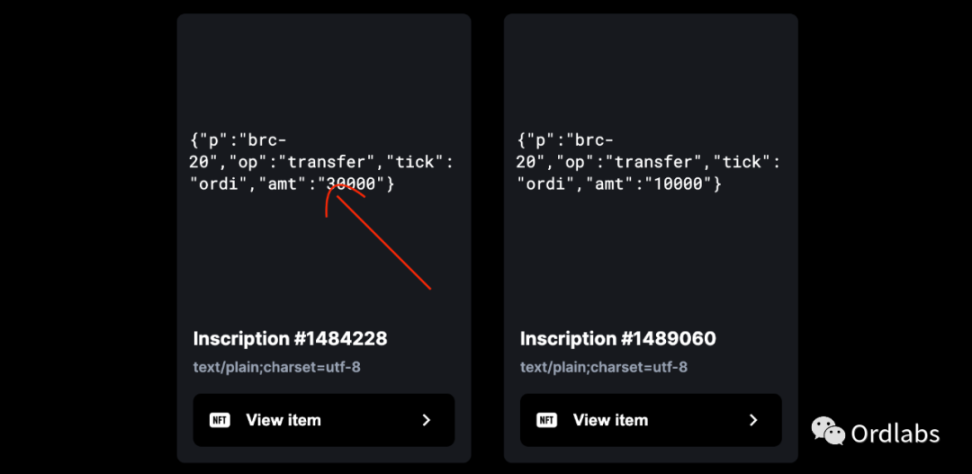

上图 ① 的部分是攻击者在大约 3 点钟的时候收到的 ordi,总额是 30000。请注意后面的时间:02:57:25,这是链上至少一个确认的时间。而这些交易在 1 个小时之前就被 unisat 从内存池读取并记账,这就是问题所在。在①这些转入的 30000ordi 没有被区块确认之前,攻击者铭刻了 3 张 30000ordi 的可转移铭文。在 Unisat Marketplace 上以低于市场 50% 的价格挂售,几分钟后就成交了。当然这一张成交的是不被协议记账的假铭文,因为它的时间靠后。问题是在协议记账确认之前 Unisat Marketplace 允许了交易。

在攻击者的地址里还有一张 30000ordi 的假铭文(Inscription #1484228)在上图②的时间攻击者把有效的 30000ordi 铭文转入了另外一个地址。追踪攻击者地址的交易记录可以看到他在过去的几天里多次转换铭文,然后在转移给自己,进行了多次测试。做了充分的验证和准备。攻击者忽略的是:区块链并不是真正匿名和抗审查的,尤其是在 Bitcoin 上,尤其是在中国。你的各种网上痕迹和信息能够很容易的追踪和交叉验证。坦白说我们已经知道你是谁了。你要知道诈骗 3000 元以上就是刑事犯罪。你应该知道怎么做了。在这个群魔乱舞的区块链行业里(哦,如果还不能算行业的话就叫圈子吧!),一些小朋友非常用功学起了 solidity,用上了 python。激进的铤而走险,查找智能合约的技术漏洞,期望有一天能像传说的黑客一样盗取巨额财富。我告诉你真相吧,那些所谓的黑客攻击绝大多数都是监守自盗。此次攻击者应该也是个小朋友,此次事件也只是 unisat 的一个业务漏洞导致的。Ordinals 没问题,BRC20 也没问题。我们一起守护 Ordinals 生态的健康发展,这是区块链金融的未来。在我们上周的公号文章中我们特别强调了转移至少要看到一个确认。Ordlabs 是一个自发的 Ordinals 社区,专注比特币 Ordinals 生态。聚集那些坚定的支持、布道 Ordinals 协议的人,我们坚信 Bitcoin 的金融创新有积极的意义和社会价值。

All IN ORDINALS

Why?

因为这是十年一次"Bitcoin 机会"

【免责声明】市场有风险,投资需谨慎。本文不构成投资建议,用户应考虑本文中的任何意见、观点或结论是否符合其特定状况。据此投资,责任自负。